在 HPE iLO 中新发现的 iLOBleed rootkit®

伊朗安全公司 Amnpardaz 的研究人员在 HPE iLO 的管理模块中发现了 rootkit。 添加到服务器的芯片最初是添加到服务器进行远程管理的,允许以高权限访问系统。 功能包括打开和关闭服务器电源、硬件和固件设置以及其他管理员功能。 rootkit 上的名称"iLOBleed"来自在 iLO 固件中发现的恶意软件模块"映像.ARM.iLOBleed.a"。 这是第一个在 iLO 中发现的 rootkit。

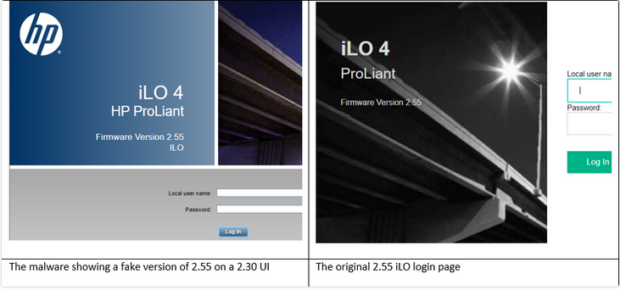

攻击者通过在 Web UI 上模拟固件的假升级过程来阻止更新,使其不被注意到。 但是,版本号是最新的,但 UI 上的图像尚未更新。

真假iLO 的 Web UI 比较(由 Amnpardaz 提供)

攻击者采取了一些措施来防止发现存在。 除了虚假的 UI 页外,还创建包含虚假信息的输出日志。 当研究人员发现恶意软件时,攻击者开始删除服务器。 然而,创建这个 rootkit 投入了大量精力,技术含量很高,并且通常与政府安全机构合作,被认为与 APT 组织的技术水平相当。 研究人员还认为,这种恶意软件的主要目的是擦除服务器的驱动器并隐藏其存在。

具有 iLO 的 HPE 服务器世界各地都在使用,但不清楚此恶意软件的影响程度。 最好参考 Amnpardaz 报告或本文末尾提供的建议,以确保服务器在损坏之前是安全的。 Amnpardaz 还致力于开发工具来验证 iLO 固件的完整性,因此请持续关注。

什么iLO 和服务器版本存在风险*

HPE 代理服务器Gen9 (G9) 系列或早期版本使用 iLO4 以及早期版本的服务器。 它们没有内置受信任的根密钥的安全启动机制,因此存在篡改和感染的风险。 但是,即使是最新版本的 iLO 也可能降级,因此存在漏洞。 此外,最新的 G10 系列还可以通过配置降级固件。 在 G10 或更早的服务器上,没有防止固件降级的机制。

如何感染 iLO rootkit*

我们尚未确定 rootkit 是如何访问的,但研究人员认为有两种可能性:通过网络端口或连接到服务器的主机操作系统。 如果您有权访问具有管理员权限或根权限的用户,则这是可能的。 您不能关闭或禁用 iLO 模块。

保护措施(提供者: Amnpardaz)

iLO 网络接口不应连接到业务网络,而应相应地构建完全独立的网管网络。

定期将 iLO 固件版本更新到 HPE 的最新版本。

在 HP 服务器上设置 iLO 安全设置,并禁用 G10 服务器的降级。

使用纵深防御策略来降低风险,并在访问 iLO 之前检测入侵。

定期使用 iLO 扫描程序工具*来检测当前版本的 iLO 服务器固件是否存在潜在漏洞、恶意软件和后门。

Amnpardaz 计划发布扫描工具,但尚未发布(截至 2021 年 12 月 31 日)。

原文:https://www.watchguard.co.jp/security-news/hp-ilo-and-the-newly-discovered-ilobleed-rootkit.html